WordPressのセキュリティ対策とは? 脆弱性への対処法

WordPressは世界で最も多く利用されている、カスタマイズ性に優れたCMSですが、一方でセキュリティ対策を行わなければさまざまなリスクを負う可能性があります。

WordPressを利用してWebサイトを運営する際は、正しいセキュリティ対策を行いましょう。

この記事では、WordPressの正しいセキュリティ対策のやり方について解説します。

■合わせて読みたい資料:リニューアルを検討している方必見!

→BtoBマーケティングのためのサイトリニューアルガイド

目次[非表示]

WordPressは脆弱性があるためセキュリティ対策は必須

WordPressは、ソフトウェアシステムの構成を公開する「オープンソース型」のCMSです。オープンソースによる脆弱性を突かれると、不正アクセスなどを許してしまう可能性があるため、必ずセキュリティ対策をしておかなければいけません。

WordPressの脆弱性によるリスクで代表的なものが、情報漏洩です。特に企業は大量の顧客データを所有しているため、個人情報の流出が懸念されます。個人情報が流出すると企業としての信用性も失い、顧客にも企業にも大きな損失を与える可能性があります。

WordPressは無償で利用できカスタマイズ性にも優れていますが、同時に脆弱性があるため、セキュリティ面で優れているわけではないことを理解し、対策しておきましょう。

WordPressの脆弱性について詳しく知りたい場合は、以下の記事が参考になりますので参考にしてみてください。

関連記事:WordPressの脆弱性によるリスクとは?チェック方法と対策

WordPressのセキュリティ対策5つ【初心者向け】

「WordPressのセキュリティ対策が難しそう」と感じる方向けに、以下の5つのやり方を紹介します。

- パスワードは解析されにくい文字列を使う

- アップデートを最新の状態に保つ

- バックアップを取っておく

- 使っていない機能とプラグインは無効化する

- 常時SSL化しておく

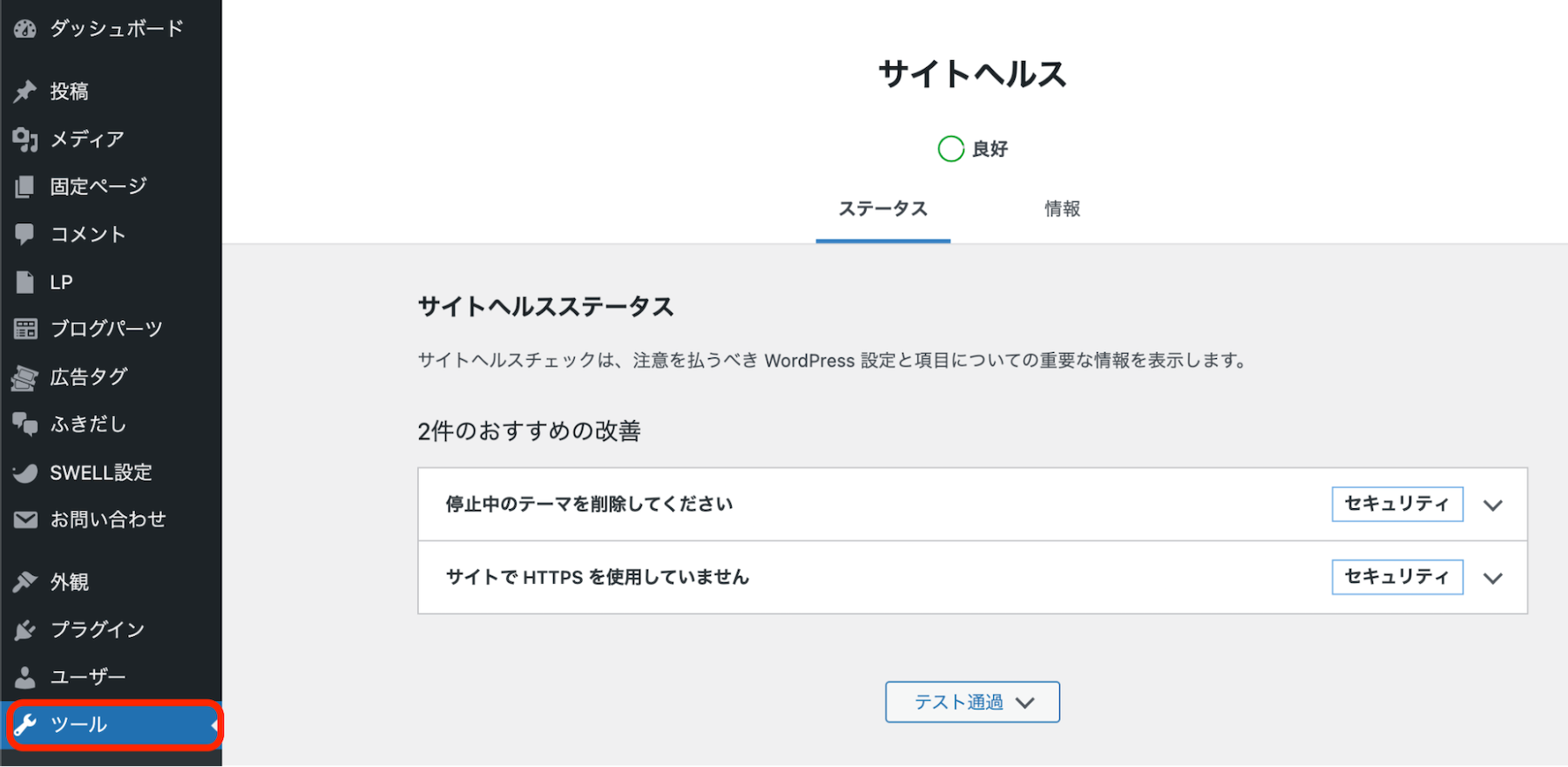

これら5つの対策はすべて行っておくべきですが、Webサイトによってはすでに対策されているものもあるでしょう。現在行うべきセキュリティ対策が何かを調べる際は、WordPressのデフォルト機能で確認可能です。ダッシュボードの「ツール」から「サイトヘルス」を選択すると、現在行うべきセキュリティ対策を提案してくれます。

以降では、サイトヘルスで提案される代表的な対策に加えて、初心者でもできる必要なセキュリティ対策を解説します。

パスワードは解析されにくい文字列を使う

ログインパスワードを分かりにくい文字列にするのは、セキュリティ対策で基本的な施策です。管理が面倒などの理由で、簡単なものに設定することは避けましょう。

解析されやすい、企業で設定しがちなパスワードの特徴として、主に以下が挙げられます。

- 企業名と会社設立時の年号を使っている

- 担当者や経営者の誕生日を入れている

- 企業内で同じパスワードを使いまわしている

- 「pass1234」などの分かりやすい文字列

反対に、解析されにくいパスワードの特徴は以下の通りです。

- 企業名やサービス名からは推測できない

- 英単語をそのまま使用しない

- 大文字小文字のアルファベット・数字・記号が混在している

- 最低でも8〜16文字程度の文字列である

パスワードを安易に設定すると解析されるリスクが高まるので、企業名などとはまったく関係のないような複雑な文字列を採用しましょう。

アップデートを最新の状態に保つ

WordPressがアップデートされておらず旧バージョンのままだと、脆弱性を突かれやすくなり、不正アクセスなどの攻撃を受けるリスクが高まります。こまめにアップデートを行い、常に最新のバージョンを保ちましょう。

また、WordPressにインストールしているテーマとプラグインのアップデートも忘れてはいけません。テーマやプラグインも、旧バージョンのままだと脆弱性が原因で攻撃を受ける可能性がありますので注意してください。

バックアップを取っておく

不正アクセスが起こった際は、サーバーのデータを削除する必要があるため、必ずバックアップをとる必要があります。普及前に、バックアップデータに改ざんデータがないかも確認しておきましょう。

バックアップは、不正アクセスなどのサイバー攻撃以外にも、システム編集での不具合や何らかのバグなどの対策になります。常に最新版のデータをバックアップしておくのがおすすめです。

使っていない機能とプラグインは無効化する

不必要なテーマとプラグインは、無効化もしくは削除すればセキュリティ対策になります。

また、長期間アップデートされていないプラグインは、不正アクセスのリスクがあるため、無効化もしくは削除してください。開発者が定期的にアップデートを行っていないプラグインもあります。セキュリティリスクを考えると、開発者が定期的にバージョンを更新しているプラグインを選ぶといいでしょう。

セキュリティ対策もプラグインの導入で済ませる手段もありますが、アップデートを怠るとプラグイン自体の脆弱性を狙われる可能性もあります。常に最新の状態を保つなどして管理が煩雑にならないよう注意が必要です。

プラグインは必要な分だけインストールして管理しやすくしておく方がいいでしょう。

常時SSL化しておく

SSL化とは、URL冒頭の「http」を「https」に変更する設定を行うことです。常時SSL化は、Webサイトと閲覧するユーザーとの通信を暗号化して、第三者からのデータ改ざんや盗聴、なりすましを防ぐ効果があります。

URL冒頭がhttpsの状態でないと、Webページ閲覧時に警告文が表示されてしまい、ユーザーの離脱にもつながる可能性があります。またSSL化は、セキュリティ対策できるだけではなく、SEOにも有効なので設定されていない場合はすぐに設定しておきましょう。

レンタルサーバーを利用しているのであれば、サーバー会社のアカウントから簡単に設定可能です。

WordPressを扱える人向けのセキュリティ対策

WordPressの内部を編集できる場合は、以下の2つの対策を行いましょう。

- 管理画面へのIP制限

- 「wp-config.php」の権限設定

どのような対策かを以下で解説します。

管理画面へのIP制限

WordPressの管理画面に特定のIPアドレスしかログインできない設定を行うのは、セキュリティ対策として効果的です。会社のIPアドレスでしか管理画面にログインできないよう設定すれば、外部からの不正アクセスのリスクを軽減できます。

レンタルサーバーを利用している場合は、サーバー会社ごとのアカウント内でIPアドレス制限の設定が可能です。代表的なレンタルサーバー3社の設定方法は、以下を参考にしてみてください。

エックスサーバー:https://www.xserver.ne.jp/manual/man_server_limit.php

ロリポップ:https://lolipop.jp/manual/user/acl/

さくらのレンタルサーバー:https://help.sakura.ad.jp/rs/2196/

「wp-config.php」の権限設定

データベース情報を保有する「wp-config.php」というファイルが不正アクセスされると、WordPress全体を乗っ取られてしまう可能性があります。wp-config.phpファイルの権限設定を変更して、管理者以外のアクセスを禁止することでリスク軽減が可能です。

wp-config.phpファイルの権限設定手順は以下の通りです。

- FTPソフトウェア(FFFTP or FileZilla)でWordPressにアクセス

- 「public_hrml」フォルダにある「wp-config.php」を選択

- サーバー属性を「現在の属性(FFFTP)」または「属性値を600(FileZilla)」に変更

またwp-config.phpと同じファイルにある「.htaccess」の変更でもアクセス権限は可能です。

.htaccessファイルをダウンロードし、テキストエディタで以下のコードを記述します。

<Files wp-login.php>

Order deny,allow

Deny from all

Allow from (固定IPアドレスを指定)

</Files>

注意点として、コードは必ず改行まで含めて記述してください。また、ネットワーク環境が固定IPアドレスでない場合は指定できないので、事前に確認しておくようにしましょう。

WordPressに不正アクセスされてしまったときのセキュリティ対処手順

もしWordPressに不正アクセスされた場合は、以下2つの手順で対処をしてください。

- サーバーのデータをすべてリセットする

- パスワードを変更する

以下で詳しく解説します。

1.サーバーのデータを全てリセットする

不正アクセスされた場合は、サーバーデータを改ざんされている可能性があるため、一度全てのデータをリセットしてください。リセット後は事前にバックアップしたデータをアップロードして完了です。

ただし、バックアップをアップロードする際は、改ざんされたファイルがないかを必ずチェックしましょう。具体的には、HTMLソースと比較したりセキュリティソフトでスキャンしたりなどの方法で確認可能です。

いつサイバー攻撃の対象になるか分からないので、こまめに最新版データのバックアップは取っておくようにしましょう。

2.パスワードを変更する

サーバーデータをリセットしたあとは、必ずパスワードを変更してください。パスワードは複雑で長い文字列を選び、解析・推測されにくくなることを意識して設定しましょう。

セキュリティ対策なら有料CMSという選択肢も

セキュリティ対策を自分で継続的に行うのが難しい場合は、すでにセキュリティ対策が施されているCMSに変更するのもおすすめです。

サイト運用を外注する選択肢もありますが、継続的な費用の発生と、編集作業でのやり取り増加による時間的損失など、デメリットもあります。また外注する会社によっては、運用のクオリティが異なることや外注先に依存してしまうことなどの懸念点も考えられるでしょう。

サイト運用でもっとも理想的なのは、自社で更新頻度を高い状態で維持でき、CVや成約につなげるためのPDCAを高速で回せる状態です。そのためにも、自社運用で保守管理のコストを抑えつつ、マーケティング担当者でも操作がしやすいノーコード型のCMSがおすすめです。

BtoBのWebマーケティングに特化したCMS「ferret One」であれば、充実したマーケティング機能と高い操作性を、保守コストを抑えて利用できます。

専門知識がない担当者でもWebサイトのセキュリティ面の不安を解消しつつ、Webマーケティングの効率と生産性を高めてくれるツールです。

WordPressのセキュリティ対策を万全に

WordPressは世界でもっとも利用されているオープンソース型のCMSです。無料で自由度の高いWebサイトやWebページを構築できますが、オープンソースゆえの脆弱性によるセキュリティリスクもあります。

WordPressを利用する際は、以下のようなセキュリティ対策が必須です。

- パスワードは解析されにくい文字列を使う

- アップデートを最新の状態に保つ

- バックアップを取っておく

- 使っていない機能とプラグインは無効化する

- 常時SSL化しておく

また、専門知識を要せずともセキュリティ面の不安を解消できるCMSに乗り換えるのも選択肢としておすすめです。

ferret Oneならセキュリティ対策だけではなく、BtoB向けWebマーケティング施策の効率化と生産性の向上を促せるでしょう。

ぜひ一度、ferret Oneの機能をご覧ください。